כך אמר שריניבאס מוקאמלה, סגן נשיא בכיר לפתרונות אבטחה בחברת Ivanti, במהלך ביקור שקיים לאחרונה בישראל * ציין כי "פער הזמן בין גילוי חולשה ועד לחסימתה עם עדכון תוכנה - ארוך מדי, ומייצר נקודות תורפה המסכנות את הארגון"

"בתחום הסייבר מתקיימת מלחמה אסימטרית, וזה נכון במיוחד בתחום של ניהול פגיעויות (Vulnerability Management). התוקף-ההאקר צריך למצוא לא יותר מנקודת תורפה אחת כדי לבצע פריצה לתוך ארגון. לעומת זאת, מגיני הסייבר, אנשי מערך ה-IT והסייבר של הארגון, צריכים להגן, לנטר ולאבטח אינסוף נקודות תורפה ואפשרויות תקיפה", כך אמר שריניבאס מוקאמלה, סגן נשיא בכיר לפתרונות אבטחה בחברת Ivanti, במהלך ביקור שקיים לאחרונה בישראל.

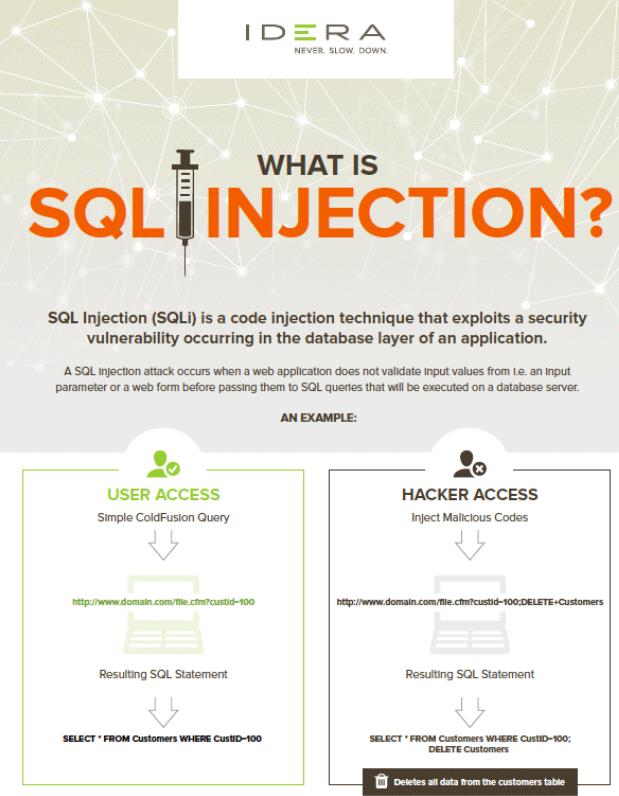

חברת Ivanti, המיוצגת בישראל על ידי פרולוג'יק (Prologic), מתמחה בעולמות של ניהול משאבי ה-IT ואבטחת מידע. היא פעילה ברמה הגלובאלית, עם למעלה מ-40 אלף ארגונים שבחרו בפלטפורמה של החברה לניהול והגנה של תשתיות המחשוב הארגוניות, ביניהם 78 מהחברות במדד פורצ'ן 100. בין השאר פעילה החברה בתחום של פיתוח ושיווק פלטפורמה ייעודית לתחום של ניהול עדכוני אבטחה – Patch Management – המיועדות לחסום פריצות, שמקורן בפגיעויות תוכנה - וקטור תקיפה שעל פי הערכות המומחים אחראי לכ-40% מכלל הפריצות לארגונים. בראיון עם מוקאמלה הוא מתאר את המורכבות של ניהול התחום במגזר הארגוני, את גודל הפרצה שנוצרה במרחב הארגוני, וכיצד ניתן באמצעים טכנולוגיים מודרניים להתגבר על הקושי שבניהול התחום של עדכוני תוכנה.

מתודולוגיות אג'ייל בהגנת הסייבר

לדברי מוקאמלה, "אחד המשאבים שהכי חסרים למקצוען הגנת סייבר הוא זמן. כמויות המידע שהוא נדרש לעבד הן עצומות, והמערכות אוספות דאטה ללא הפסקה. הוא חי במציאות בה ל'רעים' יש שפע של זמן – ולעיתים גם כסף – כדי לתכנן את צעדיהם, לאתר נקודות תורפה, ולצאת למתקפה. התיאור הזה רלוונטי במיוחד למתקפות בהן מנצלים האקרים חולשות (vulnerability) מוכרות. זה מחייב את מקצועני הגנת הסייבר לעשות שימוש במערכות אוטומטיות, כאלו שמאפשרות לחסוך זמן יקר, ומסייעות בניהול התהליכים של עדכוני תוכנה".

"יתירה על כך", ציין מוקאמלה, "השיטה המסורתית בה ארגונים טיפלו בפגיעויות תוכנה היו במודל 'מפל המים' (waterfall model), מתודולוגיה ותיקה לניהול תהליכים המורכבת משלבים מוגדרים היטב הבאים זה אחר זה, אלא שזה כבר לא מספיק אפקטיבי בעידן בו אנו חיים כיום. ארגונים צריכים לטפל בפגיעויות תוכנה מהר יותר, ולצורך כך נדרשות מתודלוגויות ניהול אג'יליות. רק בשיטות כאלו נוכל להתגבר על ההיקף של המתקפות, המהירות שלהן, והשונות שלהן. רק לשם הדוגמא – גם לאחר השקעות של מיליארדי דולרים שארגונים ביצעו גלובאלית, הם לרוב לא יהיו מסוגלים לעדכן פגיעות שהתגלתה מיד לאחר הפקה של עדכון תוכנה, המידע הזה לא נחשף במערכות הרגילות, ובפועל קיים פער ממוצע של 79 יום ממועד ההפצה של עדכון תוכנה על ידי ספקית טכנולוגיה ועד שארגון מטמיע אותו אצלו. את השיהוי הזה חייבים לקצר".

"למעשה הדבר דומה למטוס חמקן שאינו מופיע ברדאר של הבקרה האווירית", מספר מוקאמלה, "חלק נכבד מהפגיעויות מקבל דרגת חשיבות נמוכה בתעשייה, ולפיכך פלטפורמות הגנת הסייבר כלל אינן מנסות לאתר את נקודת התורפה. כך נוצר מצב שגם לאחר השקעות עולמיות בסדרי גודל של מיליארדי דולרים ארגונים לא מקבלים ויזיביליטי מלא למכלול נקודות התורפה, וזה מייצר תחושת ביטחון מזוייפת. ארגון חושב שהוא מוגן, אך בפועל הוא לא מודע לקיומן של נקודות תורפה שרק מחכות לניצולן על ידי התוקפים".

קשר בין Patch לכופרה

מוקאמלה ציטט מדו"ח מחקר אותו ביצעה Ivanti, ואשר התפרסם בתחילת השנה, ומצא כי קבוצות האקרים מנצלות פגיעויות בארגונים שטרם עודכנו לביצוע של מתקפות מסוג כופרה (ransomware). המחקר זיה 65 פגיעויות חדשות הקשורות לביצוע מתקפות כופרה בשנה האחרונה, גידול של 29% ביחס לשנה קודמת, דבר שמביא את סך מספר הפגיעויות הקשורות לביצוע מתקפות כופרה ל-288. למעלה משליש מאותן פגיעויות חדשות היו נידונות ומזוהות בדארק-נט ונוצלו בצורה שחוזרת על עצמה. גם 56% מהפגיעויות הוותיקות שהתגלו לפני 2021 המשיכו להיות מנוצלות על ידי קבוצות ההאקרים.

"זה מוכיח", מוסיף מוקאמלה, "שארגונים צריכים לבצע תעדוף של הפגיעויות, לזהות את אלו שנעשה בהן שימוש תדיר (weaponized vulnerabilities), בין אם מדובר בפגיעויות חדשות או בכאלו שהן כבר וותיקות".

מוקאמלה מסכם כי "הגישה של Ivanti מבוססת על תעדוף ודירוג הפגיעויות לפי מידת הסיכון שהן מהוות, דבר שמצריך שימוש בכלי AI חכמים שאנו עושים בהם שימוש. בנוסף, טכנולוגיות ייעודיות מעולמות Predictive Analytics. זה יכול לקרב את הארגונים ליעד של שיטות ניהול והגנה מבוססות אג'ייל, החוסכות למקצועני הגנת הסייבר הרבה זמן יקר, ומקטינות את הסיכונים לארגון".

כלי AI ואוטומציה מתקדמים

הפלטפורמה של Ivanti, הייעודית לעולמות Patch Management, הינה אחת המתקדמות בתעשייה היום, ומכילה מודולים שמביאים את התחום לקצה. ניקח לדוגמא את הפתרון Ivanti Neurons for Patch Intelligence – הפתרון כולל חלק איסופי אותו מבצעת Ivanti במסגרתו היא כורה דאטה מערוצי מדיה חברתית, כולל – טוויטר, רדדיט, ומקורות רבים נוספים. מתוך מאגרי המידע הללו החברה מבצעת ניתוח סנטימנט בנוגע לפגיעויות מוכרות (CVEs) שמדוברות ויש סביבן באזז, או גם לגבי עדכוני תוכנה מדוברים.

את התובנות הללו מזרימה החברה למערכת וישירות ללקוחות, כשבאמצעות כלי NLP, בינה מלאכותית AI, אוטומציה ואנליטיקה - מנהלי אבטחת המידע ומנהלי הרשת הארגונית מקבלים תובנות מדוייקות המסייעים להם לתעדף בזמן אמת את הפגיעויות שיש לטפל בהן, וזאת בכפוף לדירוג הסיכון לארגון. לאחר מכן המערכת בצורה אוטומטית מטפלת בהטמעת עדכון התוכנה וסוגרת את הפרצה בזמן אמת. לקוחותיה של Ivanti לא נדרשים כלל מומחיות בניתוח המידע, הם מקבלים את המידע מעובד ומוכן לשימוש, והכול מוטמע בתוך מערכת אחת-אחודה-וידידותית.

ליאור לוי, מנכ"ל פרולוג'יק (Prologic), נציגת Ivanti בישראל, ציין כי "היום כבר ברור בשוק הישראלי שפתרון Patch Management אינו מותרות, אלא הוא חובה לארגון. המספרים ידועים, כמות הפגיעויות היא בלתי סבירה ועומדת על מאות אלפים, הן מייצרות נקודות תורפה אותן מנצלים קבוצות האקרים, והטיפול בהן מחייב השקעה מיידית. היתרון של Ivanti הוא בגישה המתקדמת והשימוש שלה בטכנולוגיות של עידן הדיגיטל – דוגמת AI, לימוד מכונה ועוד. אלו מסייעים לארגונים לצמצמם פערים, להגיב מהר יותר, לספק לארגון הגנה טובה יותר, ולהקטין את הסיכונים לפריצה לתוכו".

.png)

.png)

-min.jpg)

.jpg)

mVXK.jpg)

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.png)

.png)

.jpg)

.jpg)

.png)

.png)

.png)

.png)

.jpg)

.jpg)