למעלה מ-18 אלף חולשות אבטחת מידע התגלו במהלך שנת 2020 לבדה. כיצד מתמודדים עם הצפה של חולשות ומתקפות בעקבותיהן? כיצד ניתן לשנות מציאות בה לפחות 40 אחוז מהארגונים נפרצים כתוצאה מחולשות מוכרות ומדווחות? הכול על הדרך ליישם מדיניות וכלי Patch Management שיגנו טוב יותר על הארגון

נשיא ארה"ב הוא כנראה אחד האנשים העסוקים בעולם. כלל המשברים העולמיים והפנים-אמריקאיים – ולא חסרים כאלו – מתנקזים לשולחנו של נשיא המעצמה המובילה את העולם. זו הסיבה שעולם הטכנולוגיה הרים גבה בתדהמה כאשר נשיא ארה"ב פרסם בחודש מאי השנה הוראה נשיאותית הנוגעת לעולמות הגנת הסייבר. עוד יותר מכך, כאשר בתוך אותה ההוראה נכללה התייחסות ספציפית ומפורשת לצורך הקריטי של כלל מוסדות הממשל האמריקאי לתקנן ולהסדיר את התחום של הטלאת חולשות מוכרות במערכות המחשוב – תהליך המוכר בשם Patch Management.

חצי שנה לביצוע הטלאה

הרקע למהלך הנשיאותי הוא מלחמת הסייבר הגלויה, וזו שאינה גלויה, המתנהלת ומתעצמת בין מגזר הארגונים הלגיטימיים בעולם – ממשלתיים ועסקיים כאחד - ובין ארגוני פשיעת סייבר וגורמים מדינתיים המנצלים את מרחבי הסייבר לריגול וחבלה. אין כמעט שבוע בו אנו לא קוראים או שומעים על מגה-מתקפה כנגד גופי ממשלה או ארגונים עסקיים, והדבר הפך לאתגר מהמעלה הראשונה, המצריך את התערבותו והסדרתו על ידי נשיא ארה"ב בעצמו.

הביצוע של ההוראה הנשיאותית הופקד בידיה של הסוכנות הפדראלית האמריקאית להגנת הסייבר והגנת התשתיות – המוכרת בכינויה CISA – שתרגמה אותה לתכנית פעולה עם יעדים ולוחות זמנים. על פי התכנית, שהתפרסמה בתחילת נובמבר, מוטלת חובה על כלל מוסדות הממשל והסוכנויות האמריקניות החובה להשלים בתוך פרק זמן של 60 יום לבחון מחדש ולקבוע מדיניות מסודרת של ניהול החולשות הארגוניות (Vulnerability Management). עוד כוללת התכנית הוראה מחייבת לתעדף תיקון של כמה מאות חולשות קריטיות בעלות טלאים (Patch), ולהשלים את הפצתם בארגון תוך 6 חודשים.

הסדק שהפך לשבר

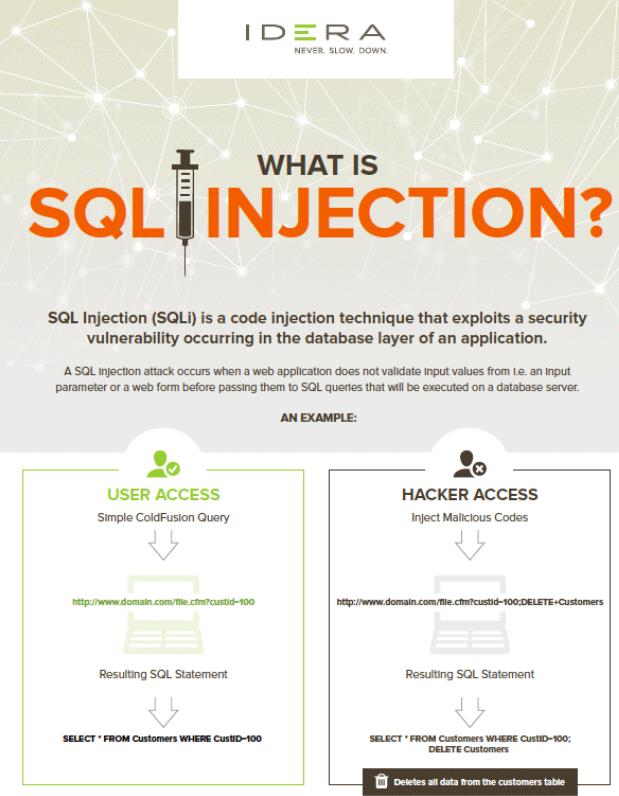

הנושא של Patch Management מלווה את עולם המחשוב כבר למעלה משני עשורים. למעשה, האקרים מנצלים חולשות מוכרות, כאלו שהספקיות הזהירו מפניהן בצורה פומבית ואף פרסמו להן טלאי. דוגמא למתקפה מהסוג הזה היא אחת הראשונות בעלות אופי גלובאלי והרסני – מתקפת תוכנת הכופר WannaCry. התוכנה הזדונית, שהפצתה החלה במאי 2017, גרמה להצפנה של מידע על גבי יותר מ-230 אלף מחשבים בכ-150 מדינות, ולנזק כלכלי שהוערך בטווח של מאות מיליוני דולרים ועד 4 מיליארד דולרים. תוכנת הכופר ניצלה חולשה מוכרת וידועה במערכת ההפעלה למחשבים אישיים ושרתים מסוג Windows, שדווחה על ידי חברת מיקרוסופט כמעט חודשיים קודם לכן, וכללה טלאי תוכנה שפורסם על מנת לחסום את החולשה. אלא שמרבית הארגונים בעולם לא טרחו להטמיע את עדכון התוכנה, ומכאן ועד למתקפה גלובלית הדרך כבר הייתה קצרה.

אלא שמה שהיה לפני שנים אחדות סדק הפך בשנתיים האחרונות לשבר גדול. על פי נתונים אותם פרסמה הסוכנות הפדראלית CISA עולה כי בשנת 2020 לבדה זוהו כ-18 אלף חולשות חדשות, והדבר מדגיש לדעתה של הסוכנות את הצורך שקיים במגזר הארגוני, אך גם בעסקי, כדי לתעדף את התחום של ניהול החולשות ולבצע תהליך הטלאה מסודר של החולשות.

נתון נוסף אותו חשפה CISA נוגע במהירות שבה האקרים מנצלים חולשה שפורסה על ידי ספקית טכנולוגיה. מנתוני הסוכנות עולה כי מתוך החולשות המוכרות שהאקרים ניצלו אותן – 42% מנוצלות לביצוע תקיפות כבר במהלך היממה הראשונה לפרסום; 50% תוך יומיים מהפרסום; ו-75% תוך 28 ימים מהפרסום. הנתון הפנומנלי הזה מצביע על הפער בין המהירות של התוקפים מצד אחד, ובין האיטיות של מקצועני הסייבר מהצד השני. למעשה, כאשר מדובר על הפצת טלאים (Patches) בתוך הארגון, הרי שההערכות מדברות על זמן ממוצע להטלאה – Mean Time To Patch ר"ת MTTP – העומד על 60 עד 150 ימים. זהו פער בלתי נסבל, והמשמעות שלו היא אחת - עד שהארגונים מבצעים הטלאה הם כבר יכולים להיות מותקפים דרך אותה חולשה, ואולי אף להיפרץ.

למעשה, הערכות שונות מדברות על כך שבין 40% ועד כדי 60% מכלל הפריצות לארגונים מקורן בחולשות מוכרות שהוכרזו על ידי ספקיות הטכנולוגיה. כך לדוגמא, דו"ח של חברת המחקר Ponemon מעלה כי 42% מכלל הארגונים סבלו מפריצת סייבר שמקורה בניצול חולשות שלא עודכנו בטלאי תוכנה, שכבר היה זמין.

כול הנתונים מלמדים אותנו כי קיים צורך דחוף במגזר הארגוני לנהל את התחום של Patch Management בצורה הדוקה הרבה יותר מזו שהייתה נהוגה עד היום, ושארגונים נדרשים להשקיע בתחום משאבים ניהוליים נאותים, משאבי כוח אדם ומשאבים כספיים הנדרשים כדי לחסום את הפרצה הגדולה הזו, שקיימת בארגונים כה רבים.

איך עושים ניהול עדכוני תוכנה בצורה נכונה?

- “לתת גב” – אחד הגורמים הראשונים להבנה של התחום הוא שמדובר במאמץ מתמשך, בלתי פוסק, סיזיפי, שאין בו ניצחונות גדולים. בעולם של ניהול עדכוני תוכנה אף אחד לא קיבל פרס על מתקפה שהוא מנע בגלל שהתקין עדכון תוכנה בזמן. אם כבר, אז מקצועני הסייבר העובדים בתחום הטלאת התוכנה מדווחים על קשיים תפעוליים שהם נתקלים בהם בתוך הארגון – גורמים עסקיים שמעדיפים להימנע מ'הורדה' של מערכות לטובת עדכוני תוכנה; תיאומים מסובכים בתוך הארגון לביצוע של הפעילות ועוד. מנהלים נדרשים להבין, שעליהם לתעדף את הפעילות הזו גבוה באג’נדה התפעולית-ארגונית שלהם.

- השקעת משאבים – ארגונים רבים עדיין אינם מתקצבים בצורה נאותה את תחום הפעילות הזה. בין שבגלל האופי הרוטיני שלה ובין שהיא נחשבת חסרת ברק. למרות מתקפות העבר והמחקרים המעידים על כך שמדובר בווקטור תקיפה משמעותי, ארגונים עדיין אינם מבצעים את ההשקעות הנדרשות כדי להטמיע בצורה יעילה ומהירה את עדכוני התוכנה הנדרשים לחסימה של המתקפה הבאה. בהקשר זה כדאי להזכיר – הנזק הכלכלי לארגון שתגרום מתקפה אחת מוצלחת, שתנצל חולשה מוכרת שטרם עודכנה, יהיה גבוה לאין שיעור מאשר כלל ההשקעות שהארגון נדרש לבצע כדי לחסום את המתקפה מלכתחילה.

- קביעת מדיניות מעשית – הארגון נדרש לקבוע מתודולוגיה סדורה לניהול תחום עדכוני התוכנה. המדיניות הזו צריכה להביא בחשבון את הדרישות של אנשי אבטחת המידע מצד אחד, את דרישות הרגולציה מצד שני ואת הצרכים של הארגון מצד שלישי. המדיניות הזו צריכה להיות ברורה לכלל המשתמשים בארגון, לשמש עבורם מצפן ולהכפיף את כלל המשתמשים בארגון לסט של כללים החוזר על עצמו. המדיניות מיועדת לאפשר יישום של טלאי תוכנה במהירות האפשרית מבלי לפגוע בפעילותו השוטפת של הארגון.

- איסוף מודיעין – העולם של ניהול עדכוני תוכנה מוצף במידע המגיע מספקיות התוכנה ומרשויות סייבר לאומיות ובינ"ל. על מקצועני הסייבר האמונים על פעילות הטלאת התוכנה לבצע איסוף מסודר של מקורות המידע השונים, להבין את המשמעויות של כל אחד מהם, לתעדף אותם ולהכניס אותם לעבודה בצורה מסודרת. אם הארגונים אינם מסוגלים לבצע את הפעילות הזו בעצמם, מומלץ להיעזר ביועצים חיצוניים שיעזרו להם בכך.

- שימוש בכלים מתקדמים – בעולמות המתמחים בניהול עדכוני תוכנה פותחו פלטפורמות ייעודיות הכוללות אלמנטים של AI, לימוד מכונה ואוטומציה, שמיועדים לאפשר ביצוע הפעילות בצורה מהירה ויעילה. כלים מסוג זה גם יכולים לספק תמונת מצב טובה יותר של מצב החולשות בארגון ותובנות לגבי כיצד ניתן לסגור את הפערים. אם קיים לחץ גדול על המשאבים הכספיים של הארגון, פלטפורמות מבוססות AI יכולות לספק יתרון באמצעות הטכנולוגיה שלהן.

חברת פרולוג'יק אשר מנוהלת ע"י המנכ"ל והמייסד ליאור לוי מייצגת בישראל את Ivanti, ספקית בינלאומית המתמחה בפיתוח ושיווק של פלטפורמה אחודה לניהול משאבי ה -IT הארגוניים ואבטחת מידע. החברה רכשה לאחרונה את PulseSecure אשר מציעה Zero Trust Access ופלטפורמה מתקדמת מבוססת AI לניהול תחום Patch Management, הפתרון כולל הפצת עדכוני תוכנה לסביבת Linux, Microsoft, Apple , יכולת התממשקות יחד עם SCCM להשלמת הפערים ופתרון למערכות לינוקס ואפליקציות צד ג (ומחזיקה במאגר הגדול ביותר של תיקונים בדוקים עבור כל מערכות ההפעלה ומוצרי צד שלישי). איבנטי מובילה בפער טכנולוגי משמעותי על המתחרים כגון BigFix וכמובן מותאמת לארגונים וידידותית למשתמש.

.png)

.png)

-min.jpg)

.jpg)

mVXK.jpg)

.jpg)

.jpg)

.png)

.jpg)

.jpg)

.png)

.png)

.jpg)

.jpg)

.png)

.png)

.png)

.png)

.jpg)

.jpg)